क्या आप जानते है की IT में Cyber Security ही एक मात्र ऐसा क्षेत्र है जिसने अभी तक कभी भी मंदी का सामना नहीं करना पड़ा है। इसीलिए इसकी मांग आज बहुत ज्यादा है। लेकिन मांग के साथ साथ इसमें Competition भी बहुत ज्यादा है। यदि आप भी Cyber Security की Job करना कहते है तो आपके पास स्किल होनी चाहिए। जिसके बाद आपका एक Interview होगा जिसे Crack करना आपके लिए अनिवार्य है। यदि आप भी Cyber Security की Job के लिए इंटरव्यू देने के बारे में सोच रहे है और आपको ये समझ नहीं आ रहा है की Interview में किस प्रकार के प्रश्न पूछे जाएंगे। तो आप बिलकुल सही जगह पर है क्योकि आज के इस लेख में हम आपको Cyber Security Interview Questions के बारे में बताएंगे। इसीलिए इस लेख को अंत तक तथा ध्यान से पढ़े।

Cyber Security Interview Questions

Q1. Cyber Security क्या है?

Cyber Security दो शब्दों से मिलकर बना है Cyber और Security। Cyber का अर्थ है कंप्यूटर, नेटवर्क या अन्य कोई टेक्नोलॉजी और Security का अर्थ है सुरक्षा करना। यानि की Hackers से हार्डवेयर, सॉफ्टवेयर और डेटा की सुरक्षा करना ही Cyber Security कहलाता है।

Q2. Cyber Security का मुख्य उद्देश्य क्या है?

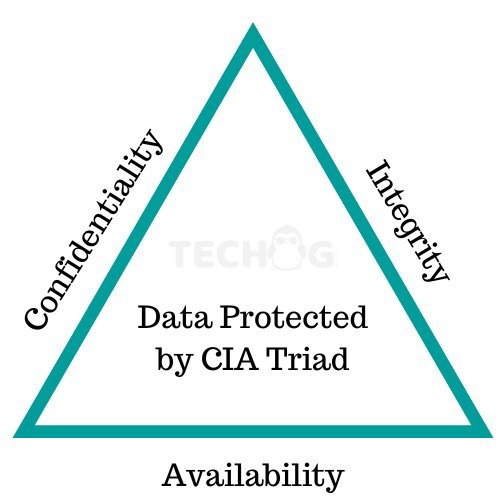

Cyber Security का मुख्य उद्देश्य Data को सुरक्षित और Hackers को संवेदनशील जानकारी तक पहुँचने, बदलने या नष्ट करने जैसे साइबर हमलों से बचाव करना है। Cyber Crime से रक्षा करने के Cyber Security तीन सिद्धांतों से जुड़े त्रिकोण को प्रदान करता है। जिस सिद्धांत को सब CIA Triad के नाम से जानते है। Confidentiality, Integrity, and Availability CIA मॉडल के तीन घटक है। CIA का उद्देश्य है की वो संगठनों को उनकी सूचना सुरक्षा संरचना के लिए Policy विकसित करने में मदद करता है। जैसे ही पता चलता ही सुरक्षा नीतियों का उल्लंघन किया गया है तब एक या एक से अधिक सिद्धांतों को तोड़ा जाता है। यह एक तरह की सुरक्षा है जो IT की सहायता से लोगो का मार्गदर्शन करता है।

Confidentiality: इस बात को सुनिश्चित करे की संवेदनशील डाटा केवल Authorized यूजर के द्वारा ही Access किया जाए।

Integrity: Integrity का मतलब है की ये सुनिश्चित करना की क्या जानकारी सही Format में है।

Availability: इस बात को सुनिश्चित करना की क्या डाटा और संसाधन उन Users के लिए उपलब्ध है जिनको इनकी जरूरत है।

Q3. Cyber Security के तत्व कौन कौन से है?

Cyber Security के तत्व निम्नलिखित है –

- सुचना सिक्योरिटी

- नेटवर्क सिक्योरिटी

- ऑपरेशनल सिक्योरिटी

- एप्लीकेशन सिक्योरिटी

- End-User एजुकेशन

- Business Continuity Planning

Q4. Cyber Security के क्या क्या फायदे है?

Cyber Security के फायदे निम्नलिखित है

- Cyber Security डाटा और नेटवर्क दोनों की ही अच्छी सुरक्षा प्रदान करता है।

- Cyber Security की सहायता से आप अपने Personal Data को सुरक्षित रख सकते है।

- Cyber Security की सहायता से आप अपने नेटवर्क को सुरक्षित रख सकते है और बिना झिझक के इस्तेमाल कर सकते है।

- इसकी सहायता से आप Unauthorized Access से सुरक्षित रहते है।

- Cyber Security आपकी व्यावसायिक प्रतिष्ठा की रक्षा करता है।

- ऑनलाइन Transaction आज के समय में काफी प्रचलन में है, इसीलिए साइबर सुरक्षा के साथ सुरक्षित Transaction करे।

- Cyber Security आपके बिज़नेस को Ransomware, Malware, Social Engineering और Phishing जैसी चीजों से बचाता है।

Q5. Cryptography क्या है?

Cryptography का इस्तेमाल आपकी जानकारी को किसी Third Party से सुरक्षित रखने के लिए किया जाता है। Cryptography में केवल मैसेज भेजने वाला और जिसे मैसेज भेजा है, केवल वही मैसेज को पढ़ सकते है। कोई Third Party को आपके मैसेज पढ़ने की अनुमति Cryptography नहीं देता।

Q6. Encryption क्या है और ये कितने प्रकार का होता है?

Encryption एक ऐसा तरीका है जिसके द्वारा Information को गुप्त कोड में बदल दिया जाता है और इस गुप्त कोड को Ciphertext कहा जाता है। Encryption के द्वारा दो पक्षों के बीच भेजने और प्राप्त होने वाली जानकारी को Encoded Data में बदल देते है। जब वो जानकारी किसी एक पक्ष तक पहुंच जाती है तो वो उसे पासवर्ड की सहायता से मूल जानकारी में बदल सकता है, जिससे जानकारी का पूरा रूप ही बदल जाता है। डिजिटल चोरी या साइबर क्राइम से बचने के लिए इसका इस्तेमाल किया जाता है।

Encryption के मुख्य दो प्रकार है –

- Symmetric Encryption

- Asymmetric Encryption

Q7. Symmetric Encryption क्या होता है?

Symmetric Encryption को Private Key Encryption के नाम से भी जाना जाता है। किसी भी जानकारी को Encrypt करने के लिए इसका इस्तेमाल किया जाता है। इतना ही नहीं इसके साथ साथ इस तरह के Applications को Close System के लिए भी अच्छा माना जाता है। इसकी खास बात यह है की Encryption और Decryption दोनों के लिए ही एक ही Key होती है।

Q8. Asymmetric Encryption क्या होता है?

Asymmetric Encryption को Public Key Encryption के नाम से भी जाना जाता है। इस प्रकार के Encryption में दो Keys का इस्तेमाल किया जाता है और ये दोनों की दोनों Keys एक दूसरे से Algorithm की सहायता से जुडी हुई होती है।

Q9. Encryption, Hashing से कैसे अलग है?

Encryption और Hashing दोनों में ही डाटा को गुप्त कोड में बदल दिया जाता है। Encryption और Hashing का सबसे बड़ा अंतर यह है की Encryption में डाटा को Decryption की प्रक्रिया से मूल डेटा में बदला जा सकता है। लेकिन Hash किए गए डाटा को वापिस मूल डाटा में बदला नहीं जा सकता।

Q10. IDS and IPS के बीच क्या अंतर है?

IDS and IPS के बीच अंतर निम्नलिखित है :

| IDS (Intrusion Detection System) | IPS ( Intrusion Prevention System ) |

| IDS एक निगरानी उपकरण के रूप में कार्य करता है और IDS घुसपैठो का पता लगाती है। | IPS घुसपैठो का पता लगाती है और उन्हें गलत काम करने से रोकती है। |

| एक IDS एक IPS का काम नहीं कर सकता है। | एक IPS एक IDS का काम कर सकता है। |

| IDS Real Time में ट्रैफिक को Monitor करता है और उस पर निगरानी रखता है। नेटवर्क पर कही पर भी Packets को स्कैन किया जाता है और खतरे के बारे में पता लगाया जाता है। | IPS केवल एक ही नेटवर्क में Firewall के रूप में संचालित होता है। जहा पर Internal Network इंटरनेट से मिलता है और खतरे का पता चलते ही ट्रैफिक को रोक देता है। |

| ऐसे IDS को व्यक्तिगत उपकरणों में साइबर क्राइम से बचाने के लिए Host-based IDS को तैनात किया जाता है। ऐसे IDS नेटवर्क ट्रैफिक पर निगरानी रखते है। | Host Based IPS (HIPS) एक साइबर सेफ्टी का डिवाइस है जो की अलग अलग Client और Server पर होता है। यह घटनाओ पर नजर रखता है और डिवाइस पर होने वाले हमलो को रोकता है। |

Q11. Firewall क्या है?

Firewall एक ऐसा डिवाइस है जिसका इस्तेमाल ज्यादातरSystem या Network को Malware, Worms और Virus से बचाने के लिए किया जाता है। Firewall Filtering और Remote Access को भी रोक सकता हैं। Firewall किसी भी सिस्टम या नेटवर्क की सीमाओं पर सेट होता है जो नेटवर्क ट्रैफिक पर निगरानी रखता है और साथ में उसे नियंत्रण भी करता है।

Q12. Traceroute क्या होता है?

Traceroute एक ऐसा उपकरण है जो Packet पथ को दिखाता है। ये उन सभी बिंदुओं की सूची बनाता है जिनसे होकर पैकेट गुजरता है। Traceroute का ज्यादातर इस्तेमाल ये जांचने के लिए किया जाता है की कनेक्शन कहा टूटता है या रुकता है। इसके साथ साथ इसका इस्तेमाल तब किया जाता है जब पैकेट अपनी जगह तक नहीं पहुँचता।

Q12. SSL क्या होता है?

SSL का मतलब है Secure Sockets Layer। इसका इस्तेमाल डाटा को गोपनीयता बनाए रखने के लिए किया जाता है। ऐसा ऑनलाइन लेनदेन और डिजिटल भुगतान में जानकारी की सुरक्षा के लिए किया जाता है। SSL Web Server और Browser के बीच Encrypted Connection बनाती है, जिससे डाटा सुरक्षित रहे।

Q13. Data Leakage से आप क्या समझते है?

जब आपका डाटा कोई बिना आपकी मर्जी के Unauthorized Transfer करता है उसे ही Data leakage कहते है। Data leakage अक्सर Email, Optical Media, Laptops, and USB के द्वारा किया जाता है। आम शब्दो में आप इसे अपने डाटा की चोरी भी कह सकते है। Data leakage को तीन Category में डिवाइड किया गया है।

- Accidental Breach

- Intentional Breach

- System Hack

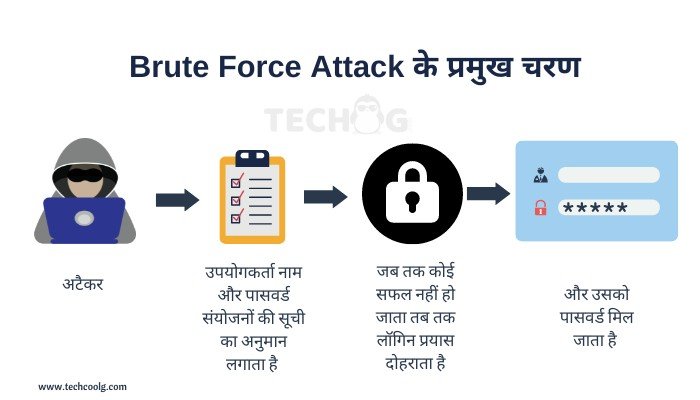

Q14. Brute Force Attack क्या है और इसे कैसे रोका जा सकता है?

Brute Force Attack एक Hacking Attack है जिसमे Hacker सही पासवर्ड या पिन का पता लगाने के लिए Trial-and-error method का इस्तेमाल करते है। Hackers बार बार पासवर्ड या पिन के सभी Credentials को आजमाते है। कई मामलो में तो Brute Force Attack Automatic होता है जहा पर Software Credentials के साथ Automatic Login करने का काम करता है।

Brute Force Attack को रोकने के तरीके निम्नलिखित है :

- हमेशा अपने पासवर्ड की लम्बाई निर्धारित करे।

- हमेशा अपने पासवर्ड को थोड़ा मुश्किल रखे ताकि उसे कोई भी आसानी से Crack ना कर सके।

- हमेशा अपने Login Failed होने पर लिमिट रखे ताकि कोई ज्यादा बार पासवर्ड Try ना कर सके।

- हमेशा अपने पासवर्ड को निजी रखे, किसी के साथ भी शेयर ना करे।

ये सब सावधानियां रखने से आप Brute Force के हमलों से बच सकते है।

Q15. Port Scanning क्या है?

Port Scanning एक IP Address पर सभी Ports और सेवाओं की जांच करने की एक प्रिक्रिया होती है। यह चेक करने के लिए की क्या वो बंद है या खुले है। एक पोर्ट स्कैन एक हमलावर को बताएगा कि सिस्टम पर कौन से Port खुले हैं और कौन से बंद है। इससे उन्हें हमले की योजना तैयार करने में सहायता मिलती है।

Q16. HIDS और NIDS के बीच क्या अंतर है?

HIDS and NIDS के बीच निम्नलिखित अंतर है :

| HIDS (Host Intrusion Detection System) | NIDS (Network Intrusion Detection System) |

| HIDS को हमलो के बारे में ज्यादा जानकारी दी जाती है। क्योकि HIDS सिस्टम की फाइल्स और उनसे जुड़े Processes को ज्यादा अच्छे से जानते है। | नेटवर्क बहुत बड़ा होने के कारण इसे Track करना बहुत मुश्किल हो जाता है। इसीलिए इन्हे हमलो की जानकारी कम मिलती है। |

| NIDS Data की परवाह को बारीकी से जांच करता है और कुछ भी गलत गतिविधि होने पर तुरंत रिपोर्ट करके वास्तविक समय में काम करता है। | कुछ Installation Points को स्थापित करना आसान बनाते हैं। |

| HIDS Real-time में काम नहीं करता है | NIDS Real-time में काम करता है |

Q17. OSI Model की विभिन्न परतों के नाम बताइये?

OSI मॉडल की सात अलग-अलग परतें निम्नलिखित है :

- Application Layer

- Presentation Layer

- Session Layer

- Transport Layer

- Network Layer

- Data Link Layer

- Physical Layer

Q18. VPN क्या है?

VPN का मतलब है Virtual Private Network। यह विधि डाटा को Interference, Snooping, Censorship से बचाता है। VPN Encrypted और सुरक्षित कनेक्शन बनाने के लिए एक नेटवर्क कनेक्शन विधि है।

Q19. Black Hat Hackers कौन होते है?

Black Hat Hackers उन्हें कहा जाता है जिनको नेटवर्क सुरक्षा भंग करने की जानकारी होती है। ये Hacker डाटा को चोरी करते है। Black Hat Hackers Hacking में माहिर होते है। वे डेटा को संशोधित करने, चोरी करने या नष्ट करने के लिए एक सुरक्षित नेटवर्क में सेंध लगाते हैं।

Q20. White Hat Hackers कौन होते है?

White Hat Hackers एक कंप्यूटर सुरक्षा का विशेषज्ञ होता है जो अपनी काबिलियत से Black Hat Hackers का पता लगाता है और उन्हें किसी का शोषण करने से पहले उनकी कमजोरियों को उजागर करके सुरक्षा में सुधार करने के लिए अपनी कौशलों का इस्तेमाल करता है। आप आम शब्दो में ये कह सकते है की Black Hat Hackers और White Hat Hackers एक दूसरे के बिल्कुल विपरित होते है। क्योकि Black Hat Hackers आपको नुक्सान पहुंचाने के बारे में सोचता है और White Hat Hackers आपको उनसे बचाने में आपकी सहायता करता है।

Read More Cyber Security Interview Questions >>>

Q21. Blue Hat Hackers कौन होते है?

Blue Hat Hackers कंप्यूटर के Software की सुरक्षा के लिए काम करता है। जो Bug को Launch करने से पहले जांच करता है। Blue Hat Hackers बड़ी बड़ी कम्पनियों में काम करते है ताकि वो हमेशा पता लगा सके की उनकी कंपनी के किसी सॉफ्टवेयर या एप्लीकेशन में कोई Problem तो नहीं है और अगर Problem है तो वो क्या है।

Q22. VA और PT के बीच क्या अंतर है?

VA और PT के बीच निम्नलिखित अंतर है :

| VA (Vulnerability Assessment) | PT (Penetration Testing) |

| VA का उद्देश्य अलग अलग Internal और External Threats से किसी भी संगठन के संसाधनो और बुनियादी ढांचे को सुरक्षा प्रदान करता है। | PT का उद्देश्य एक सॉफ्टवेयर के नेटवर्क या वेब अनुप्रयोग में सुरक्षा कमजोरियों, खतरों और जोखिमों की पहचान करना है। |

| इस संगठन में वो पहले से जानते है की उनके सिस्टम में कुछ कमिया और कमजोरिया है। वे उन कमजोरियों को ढूंढ़ते है और उन्हें ठीक करने की कोशिश करते है। | सुरक्षा परीक्षण का सबसे अच्छा तरीका है। किसी एप्लीकेशन की प्लानिंग और संरचना की बात आती है तो PA आपकी एप्लीकेशन की कमजोरियों के लिए परीक्षण करने की विधि है। |

Q23. Three Way Handshake क्या है?

Three Way Handshake का इस्तेमाल TCP और IP नेटवर्क में Host और Client के बीच संबंध बनाने के लिए किया जाता है। इसे Three Way Handshake इसीलिए कहा जाता है क्योकि इस विधि में पुरे तीन चरण होते है। जिसमे Server और Client के बीच Packet का आदान प्रदान होता है। वे तीन चरण कुछ इस प्रकार है :

- Client Server को Check करने के लिए एक SYN यानि Synchronize भेजता है जिससे पता चलता है की Server चालू है या Ports खुले है।

- Server खुले Port होने पर Client को SYN-ACK पैकेट भेजता है।

- जिसके बाद Client इसे स्वीकार करता है और एक ACK यानि Acknowledgment पैकेट को Server पर भेजता है।

Q24. Web Application से प्राप्त कर सके ऐसे Response कोड कौन कौन से है?

Web Application से प्राप्त कर सके ऐसे Response कोड निम्नलिखित है :

- 1xx – Informational

- 2xx – Success

- 3xx – Redirection

- 4xx – Client error

- 5xx – Server error

Q25. कुछ सामान्य Cyber Attacks कौन कौन से है?

सामान्य Cyber Attacks निम्नलिखित है :

- SQL Injection Test

- Zero Day Exploit

- Business Email Compromise

- DDoS Attack

- Man in the Middle

- Drive-By Downloads

- Malvertising

- Rogue Software

- Malware Attack

- Phishing Attack

- Password Attacks

Q26. Identity Theft को रोकने के कौन कौन से तरीके है?

Identity Theft को रोकने के लिए आप निम्नलिखित तरीको को अपना सकते है जैसे –

- अपने Password को Unique और Strong यानि पासवर्ड की लम्बाई तय करे।

- सोशल मीडिया पर अपनी गोपनीय जानकारी साझा ना करे।

- Browser को समय समय पर अपडेट करते रहे।

- आप अपने कंप्यूटर या लैपटॉप से Cookies Delete करना ना भूले।

- आप हमेशा विश्वसनीय वेबसाइट से ही शॉपिंग करे और कभी भी Card Details को सेव ना करे।

- अपने SSN यानि Social Security Number को सुरक्षित रखे।

- बिना जानकारी के किसी भी App को Install ना करे।

Q27. Patch Management क्या होता है और कैसे Patch Management जारी करना चाहिए?

Patch Management System Management का एक Subset होता है जिसमे Code परिवर्तन करना, उनकी पहचान करना, परीक्षण और Install करना ये सभी गतिविधिया शामिल होती है। इनका सबसे मुख्या उद्देश्य Bug को ठीक करना और उनके सुरक्षा छिद्रो को बंद करना है और उन्हें सुविधाओं से जोड़ना है।

Patch Management जारी होते ही जल्दी ही कर लेना चाहिए। Windows के लिए जब एक बार पैच Patch जारी हो जाता है उसके बाद उसे Machines पर लागु किया जाना चाहिए , वैसा ही नेटवर्क उपकरणों के साथ भी करना चाहिए। इसे Release होते ही जारी कर दे। Patch मैनेजमेंट का सही तरीके से पालन करना चाहिए।

Q28. MITM Attack क्या है और इसे कैसे रोका जा सकता है?

MITM का अर्थ है Man in the Middle यह एक प्रकार का Hacking Attack है जिसमे Hacker खुद को दो पक्षों के बीच में रखता है और उनकी सारी जानकारी चुरा लेता है। जैसे आप मान लीजिये की संचार करने वाले दो पक्ष है पहला X और दूसरा Y। जब X और Y एक दूसरे से बात कर रहे है तो Hackerउसमे शामिल हो जाता है। जिसके बाद वह X से Y के रूप में संचार करता है और Y के सामने X बनकर संचार करता है। जिसके बाद दोनों पक्षों के Data Hacker को भेजे जाते है और Hacker महत्वपूर्ण जानकारी चुरा लेता है और फिर उस Data को X और Y को Redirect कर देता है। जिससे दोनों पक्षों को लगता है की वे एक दूसरे के साथ संवाद कर रहे थे जबकि वास्तव में वे Hacker के साथ संवाद कर रहे थे। इसी तरह की Hacking को MITM Attack कहते है।

आप निम्नलिखित बातो का ध्यान रखकर MITM Attack को रोक सकते है।

- VPN का इस्तेमाल करे।

- मजबूत WEP/WPA Encryption का इस्तेमाल करे।

- URL में HTTPS का ध्यान जरूर रखे।

- अपने डाटा की जानकारी किसी के साथ शेयर ना करे।

Q29. DDOS Attack क्या है और इसे कैसे रोका जा सकता है?

DDOS का अर्थ है Distributed Denial of Service, यह एक प्रकार का Hacking Attack है जो Server को वास्तविक ग्राहकों को सेवा प्रदान करने से रोकता है DDOS उसका सबसे बड़ा कारण है। DDOS Attack दो तरीको से किया जा सकता है जैसे –

1. Flooding Attacks

इस प्रकार के Attack में Hacker सबसे पहले Website पर एक दम से बहुत सारा Traffic भेज देता है, जिसे Server संभाल नहीं पाता और ऐसे में Server काम करना बंद कर देता है। ऐसे Attack में ज्यादातर Automated Programs का इस्तेमाल किया जाता है जो लगातार पैकेट भेजता रहता है।

2. Crash Attack

इस प्रकार के Attack में Hackers एक Bug का फायदा उठाता है जिससे वह सिस्टम को क्रैश करता है। यही कारण है की Server-Client तक अपनी सेवाए नहीं पहुंचा पाते।

आप निम्नलिखित बातो का ध्यान रखकर DDOS Attack को रोक सकते है।

- Anti-DDOS का इस्तेमाल करे।

- Firewalls और Routers को Configure करना।

- Front-End हार्डवेयर का इस्तेमाल करके।

- ट्रैफिक में स्पाइक्स को संभाले।

Q30. ARP क्या है और इसके कितने प्रकार है ?

ARP का पूरा नाम Address Resolution Protocol । यह एक Communication Protocol है, जिसका इस्तेमाल IP Address से MAC Address को ढूंढ़ने का काम किया जाता है। यह OSI Model की Layers का सबसे महत्वपूर्ण Protocol है। ARP का सबसे महत्वपूर्ण काम 32-bit IP address को 48-bit MAC address में बदलना है। इसका ज्यादातर इस्तेमाल डिवाइस के MAC Address को निर्धारित करने के लिए किया जाता है। ARP के चार प्रकार होते है जो निम्नलिखित है :

1. Proxy ARP

Proxy ARP एक ऐसी तकनीक है जिसके द्वारा एक नेटवर्क में Proxy Server के द्वारा उस IP Address के ARP गलतियों या सवालो का जवाब दे सकता है, जो उस नेटवर्क में नहीं होता। इसमें Sender को बेवकूफ बनाया जाता है। क्योकि इसमें Destination Device के MAC Address के बजाय Proxy Server के MAC Address का इस्तेमाल किया जाता है।

2. Gratuitous ARP

Gratuitous ARP एक Host की ARP REQUEST होती है जिसका इस्तेमाल ये Check करने के लिए कर सकते है की Host अपनी Original IP Address का इस्तेमाल कर रहा है या नहीं। इसके साथ साथ इसका इस्तेमाल अक्सर नकली IP Address की पहचान करने के लिए किया जाता है और ये दूसरी डिवाइस की ARP टेबल को भी अपडेट कर सकता है।

3. Reverse ARP

Reverse ARP भी एक TCP और IP Protocol है, जिसका इस्तेमाल Client कंप्यूटर के द्वारा किया जाता है और इसके द्वारा कंप्यूटर Server से IP Address की पूरी जानकारी ले सकता है।

4. Inverse ARP

Inverse ARP, ARP का ठीक उल्टा होता है क्योकि इसका इस्तेमाल MAC Address के द्वारा डिवाइस के IP Address को ढूंढ़ने के लिए किया जाता। इसका ज्यादातर इस्तेमाल Frame Relays और ATM Networks में किया जाता है.

Q31. Botnet क्या है?

Botnet का इस्तेमाल Hackers द्वारा किया जाता है जैसे डाटा को चोरी करना, स्पैम भेजना, DDOM अटैक करना आदि इन सब को अंजाम देने के लिए Botnet का इस्तेमाल किया जाता है। Botnet इंटरनेट से जुड़े हुए कुछ डिवाइस है जहा पर हर एक डिवाइस पर एक या उससे ज्यादा Bot चल रहे है। किसी को भी Hack करने के लिए उपकरणों पर Bots की जरूरत पड़ती है।

Q32. Salting क्या है?

Salting वह प्रिक्रिया है जिसमे कुछ विशेष Character का इस्तेमाल करके Password की लम्बाई को बढ़ाया जाता है। Salting का इस्तेमाल पासवर्ड को सुरक्षित करने के लिए किया जाता है। यह पुरे सिस्टम में ज्ञात शब्दों का परीक्षण करने वाले Hackers को रोकता है।

Q33. Cognitive Cyber Security क्या है?

Cognitive Cyber Security को AI Technologies के रूप में भी जाना जाता है। जिसका काम खतरों का पता लगाना है और जो भौतिक और डिजिटल तरीको की सुरक्षा के लिए व्यक्ति के विचार प्रिक्रियाओ पर आधारित है। ऐसी भी ऑटोमेटिक सुरक्षा प्रणाली है जिनका निर्माण मानव संसाधनों की आवश्यकता के बिना हल करने के लिए किया गया है।

Q34. VPN और VLAN के बीच क्या अंतर है?

VPN और VLAN के बीच निम्नलिखित अंतर है :

| VLAN (Virtual Local Area Network) | VPN (Virtual Private Network) |

| यह एक या एक से अधिक स्थानीय क्षेत्र नेटवर्क पर उपकरण का एक संग्रह है। | VPN एक ऐसी तकनीक है जो की पब्लिक नेटवर्क पर निजी नेटवर्क के सुरक्षित विस्तार की अनुमति देती है। |

| ये अक्सर अलग अलग LAN Segment में एक बिल्डिंग में ही अलग अलग Floor पर या फिर आस पास अलग अलग बिल्डिंग में स्थित होते है। | VPN डेटा को ट्रांसमिशन के दौरान ताक झांक वाली नजरो से बचाता है जिससे Net पर कोई भी Packet को Capture नहीं कर सकता। |

| VLAN को एक स्थान से बंधे होने की कोई आवश्यकता नहीं है। | VPN से जुड़ने के बाद आप अपने डिवाइस और आपके द्वारा देखी जा रही वेबसाइट के बीच एक सुरक्षित Tunnel बना सकते है। |

| VLAN का इस्तेमाल सुरक्षित और Encrypted Tunnel को दो बिन्दुओ से जोड़ने के लिए इसका इस्तेमाल किया जाता है। | VPN एक स्थान से बंदा हुआ होता है। |

Q35. Phishing क्या होता है?

Phishing एक Cyber Crimeम है। जिसमे Hacker एक भरोसेमंद व्यक्ति या व्यवसाय का रूप धारण करता है और फिर लोगो के पास मैसेज या फ़ोन करके उन्हें भरोसा दिलाता है की आप उनके लिए भरोसेमंद है। जिसके बाद Hacker आपसे आपकी व्यक्तिगत जानकारी चुरा लेता है। जैसे आपके पास कोई फ़ोन आता है जिसमे हैकर कहता है की वह आपके बैंक से बात कर रहा है और आपका कार्ड ब्लॉक होने वाला है उसे Renew करने के लिए आप अपनी बैंक Details हमे बता दीजिए। आप उन पर विश्वास करके बता देते है और आप फस जाते है। जिससे आपको बहुत नुक्सान हो सकता है, उसे ही Phishing कहते है।

Q36. BIOS Password को कैसे Reset करे?

BIOS Password को Reset करने के निम्नलिखित तरीके है :

- CMOS Battery को निकलकर भी आप पासवर्ड को Reset कर सकते है।

- एक मास्टर पासवर्ड का इस्तेमाल करके भी आप अपने पासवर्ड को Reset कर सकते है।

- Motherboard का Jumpher Reset करके भी पासवर्ड को Reset किया जा सकता है।

- MS-DOS का इस्तेमाल करके आप अपने पासवर्ड को Reset कर सकते है।

- सॉफ्टवेयर के इस्तेमाल से भी पासवर्ड को Reset किया जा सकता है।

Q37. CSRF का पूरा नाम क्या है?

CSRF का पूरा नाम Cross Site Request Forgery है।

Q38. WAF क्या है?

WAF का पूरा नाम Web Application Firewall है। इसका इस्तेमाल Web Application और इंटरनेट के बीच आने वाले Incoming और Outgoing Traffic को Filter और Monitor करता है। ये सब एप्लीकेशन की सुरक्षा के लिए किया जाता है।

Q39. Network Sniffing क्या है?

एक ऐसी प्रिक्रिया है जिसका इस्तेमाल सभी Packets को Check करने और इकट्ठा करने के लिए किया जाता है जो कि एक कंप्यूटर नेटवर्क से होकर गुजरता है। इस प्रिक्रिया को करने के लिए Packet Sniffers का इस्तेमाल किया जाता है। जिस प्रकार इसका इस्तेमाल नेटवर्क एडमिनिस्ट्रेटर करते है ठीक उसी प्रकार इसका इस्तेमाल Hacker भी करते है।

Q40. Sniffing Attack से कैसे बच सकते है?

Sniffing Attack से बचने के लिए निम्नलिखित तरीके है :

- आपको हमेशा Encryption का इस्तेमाल करना चाहिए ताकि आप जो भी Data Receive या send करे वो Encrypt हो जाए।

- आपको Public Wi-Fi के इस्तेमाल से बचना चाहिए क्योकि वह बिलकुल भी Safe नहीं होता।

- किसी भी प्रकार की समस्या होने पर आपको आपके नेटवर्क को स्कैन करना चाहिए।

Q41. Sniffing कितने प्रकार की होती है?

Sniffing दो प्रकार की होती है।

- Active Sniffing

- Passive Sniffing

Active Sniffing

Active Sniffing में नेटवर्क को देखा जा सकता है और उसे बदला भी जा सकता है। ऐसी Sniffing को एक Switch की सहायता से पूरा किया जाता है। Switch एक ऐसा डिवाइस है जिसका इस्तेमाल अक्सर दो नेटवर्किंग डिवाइस को जोड़ने के लिए किया जाता है। इसका फायदा Hacker उठाते है और LAN में Traffic को Inject कर देते हैं।

Passive Sniffing

Passive Sniffing में ट्रैफिक को केवल देखा जा सकता है उसे बदला नहीं जा सकता। इस Passive Sniffing को एक Hub की सहायता से पूरा किया जाता है। Hub का इस्तेमाल आज के समय में बहुत कम हो गया है , इसीलिए ये तरीका भी पुराना हो गया है, जिसका इस्तेमाल बहुत कम लोग लोग करते है।

Q42. Black Box Testing क्या होती है?

Black Box Testing में सॉफ्टवेयर की कार्यक्षमता को टेस्ट किया जाता है और इसमें Tester को सॉफ्टवेयर के आंतरिक ढांचे की जानकारी नहीं होती। Tester को Test करने के लिए कोड की जानकारी भी जरुरी नहीं है।

Q43. White Box Testing क्या होती है?

White Box Testing में सॉफ्टवेयर की कार्यक्षमता को टेस्ट किया जाता है और इसमें Tester को सॉफ्टवेयर के आंतरिक ढांचे की जानकारी होती है और ये Test सॉफ्टवेयर के अंदर की Working पर निर्भर करता है । इस टेस्ट को White Box Testing इसीलिए कहा जाता है क्योकि सॉफ्टवेयर White Box की तरह होता है जिसमे Test करते है।

Q44. Behavioral Testing किसे कहा जाता है?

Behavioral Testing, Black Box Testing को कहा जाता है।

Q45. Residual Risk क्या होता है?

यह एक ऐसा खतरा है जो खतरे को ढूंढ़ने और उसे खत्म करने के बाद जो खतरा बचता है। अगर आप सभी खतरों को ख़त्म नहीं कर पाएंगे क्योकि ये नामुमकिन है। इसीलिए ऐसा Risk जो एक लेवल पर बना रहता है उसे Residual Risk कहा जाता है।

Q46. Penetration Testing क्या होती है?

Penetration Test एक ऐसा Test होता है जिसमे ये Check किया जाता है की आपका Data सुरक्षित है या नहीं। इस Test का मुख्य उद्देशय Hackers जैसे बाहरी लोगो से Data को सुरक्षित करना है। Penetration Test को कभी कभी White Hat Attack भी कहा जाता है।

Q47. Data Encryption क्या होता है?

Data Encryption एक ऐसी तकनीक है जिसमे आपका Data एक Code में बदल दिया जाता है और उस Code को पहले की तरह बनाने के लिए केवल Authorized Users को ही Access होता है।

Q48. Diffie-Hellman और RSA के बीच मुख्य अंतर की व्याख्या कीजिये?

Diffie-Hellman – ये एक Protocol है, जिसका इस्तेमाल दो पक्षों के बीच Keys का आदान प्रदान करने के लिए किया जाता है।

RSA – यह एक Algorithm है जो दो Keys के आधार पर काम करता है जिसे निजी और सार्वजानिक Keys भी कहा जाता है।

Q49. Forward Secrecy क्या होता है?

Forward Secrecy को Perfect Forward Secrecy के नाम से भी जानते है। क्योकि यह एक Encryption System को refer करता है। जो सूचनाओं को Encrypt और Decrypt करने के लिए उपयोग की जाने वाली Keys को बार बार अपने आप बदलता रहता है।

Q50. Symmetric Encryption Algorithm के कुछ उदहारण दीजिये?

Symmetric Encryption Algorithm के कुछ उदहारण निम्नलिखित है।

- Rijndael (AES)

- DES

- RCx

- Blowfish

ये भी जरूर पढ़े:

Conclusion

Cyber Security एक एक क्षेत्र है जिसमे करियर की बहुत सारी संभावनाएं है और ऐसा इसलिए यही क्यूंकि दिन प्रति दिन इंटरनेट का विस्तार हो रहा है। जैसे जैसे लोग टेक्नोलॉजी से जुड़ रहे है उन् पर साइबर हमला होने का भी खतरा बढ़ रहा है। आज के समय में साइबर क्राइम बहुत बढ़ गया है और इसको तभी कम किया जा सकता है जब Cyber Security की Awareness होगी। बहुत सारी Companies या Businesses है जिनको अपने बिज़नेस को साइबर हमलों से बचने के लिए Cyber Security Expert की आवश्यकता है। इसलिए यह Career के मामले में एक अच्छा क्षेत्र है। अगर आप भी Cyber Security के Field से जुड़े है तो यह लेख आपके लिए था। इस लेख में आपने देखा Cyber Security Interview Questions जो की आपकी किसी भी प्रकार के Interview में आपकी मदद कर सकते है।

मैं आशा करता हु की आपको ये लेख जरूर पसंद आया होगा। इसलिए इसको अपने दोस्तों के साथ शेयर करना ना भूले। धन्यवाद !